Secondo i laboratori di Trend Micro, il 2017 avrà come protagonista gli attacchi IoTCc, oltre alle vulnerabilità Apple e alle truffe BEC.

Il 2017 vedrà una crescita degli attacchi e i cybercriminali diversificheranno le loro tattiche per capitalizzare i cambiamenti nel panorama tecnologico.

Il 2016 ha visto aumentare le vulnerabilità di Apple, che sono arrivate a 50, mentre sono stati 135 i bug di Adobe e 76 quelli che hanno colpito Microsoft. Questo cambiamento negli exploit contro i software vulnerabili continuerà nel 2017, nel momento in cui Apple è visto come sistema operativo prominente.

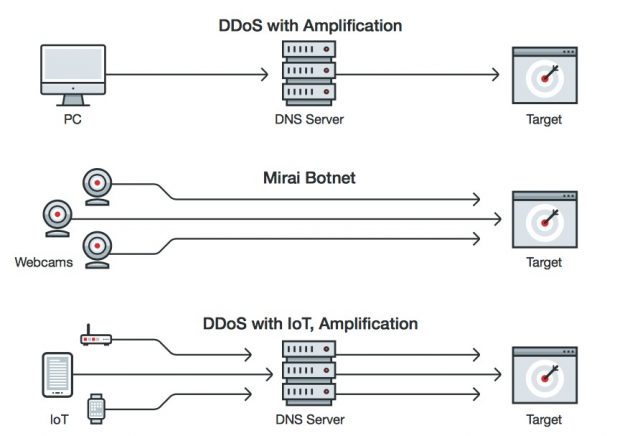

Nel 2017 l’Internet of Things (IoT) e l’Industrial Internet of Things (IIoT) giocheranno un ruolo maggiore negli attacchi mirati. Questi attacchi si avvantaggeranno del crescente utilizzo dei dispositivi connessi per sfruttare le vulnerabilità e i sistemi non sicuri e interrompere i processi di business, come successo nel caso del malware Mirai. I cyber criminali minacceranno le organizzazioni sfruttando la combinazione tra il numero significativo delle vulnerabilità e il sempre più frequente utilizzo dei dispositivi mobili per monitorare i sistemi di controllo negli ambienti manifatturieri e industriali.

Le truffe Business Email Compromise (BEC) e Business Process Compromise (BPC) continueranno a crescere, in quanto forme di estorsione aziendali semplici e ad alta rendita. Con un semplice raggiro a un impiegato, che dovrebbe trasferire denaro a un contro criminale, un attacco BEC può rendere 140.000 dollari. In alternativa, hackerare direttamente un sistema di transazioni finanziarie, richiederebbe più lavoro.

Le previsioni Trend Micro per il 2017

- Il numero delle nuove famiglie di ransomware è destinato a stabilizzarsi. Prevediamo una crescita del 25%, ma i metodi di attacco e gli obiettivi saranno più diversificati e coinvolgeranno i dispositivi IoT e i terminali non desktop come i sistemi PoS e i bancomat

- I vendor non faranno in tempo a mettere in sicurezza i dispositivi IoT e IIoT, che saranno presi di mira per attacchi mirati o DDoS

- Gli attacchi BEC – Business Email Compromise continueranno a essere utili per estorcere denaro attraverso impiegati insospettabili

- Come visto nel caso dell’attacco alla Bangladesh Bank nel 2016, gli attacchi BPC possono permettere ai cybercriminali di alterare i processi di business e guadagnare profitti significativi. Questi attacchi saranno sempre più frequenti nei confronti della comunità finanziaria

- Nuove vulnerabilità continueranno a essere scoperte in Apple e in Adobe. Queste vulnerabilità saranno aggiunte agli exploit kit e il loro numero sorpasserà quello di Microsoft

- Con il 46% della popolazione mondiale connessa, la cyber-propaganda continuerà a crescere, il rischio è di influenzare l’opinione pubblica con informazioni inaccurate nel momento in cui si votano nuovi leader o questioni importanti

- La General Data Protection Regulation (GDPR) costringerà a effettuare cambiamenti amministrativi e di policy che impatteranno sostanzialmente sui costi e richiederanno alle aziende di rivedere completamente i processi che riguardano i dati per assicurare la compliance

Nuovi metodi di attacchi mirati si focalizzeranno sull’aggirare le moderne tecniche di rilevamento per permettere ai cyber criminali di prendere di mira organizzazioni diverse