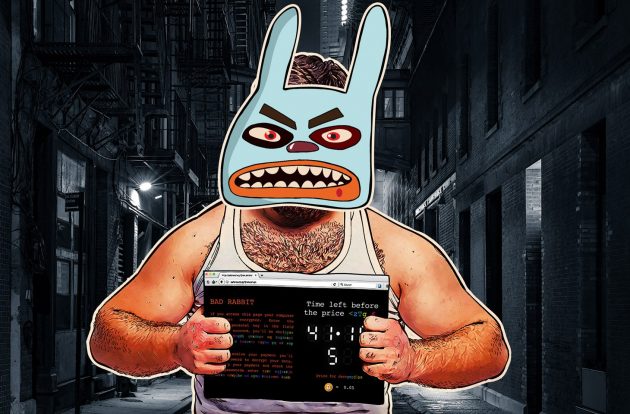

In questi giorni si sta diffondendo un pericoloso attacco ransomware chiamato Bad Rabbit, ancora attivo in tutto il mondo. Di cosa si tratta?

Anche se non è ancora noto quale sia la variante di ransomware coinvolta, questo attacco è la prova di quanto possa essere dannoso un attacco ransomware e quanto rapidamente possa provocare danni ai servizi in caso di assenti misure di sicurezza.

Pare che la Russia sia il paese più colpito da questo attacco, seguita dall’Ucraina. Questo elemento potrebbe aiutare a identificare l’hacker e la motivazione dietro l’attacco. Questo ransomware imita il malware originale di Petya, ma somiglia molto di più alla successiva versione NotPetya: si muove lateralmente per poi diffondersi all’interno dell’azienda colpita. Anche se fonti generiche parlano di utilizzo dell’exploit Eternal Blue, non si riesce ancora a trovare alcun riferimento a questo nel codice del ransomware. Inoltre, pare che Bad Rabbit sia stato inizialmente diffuso con la modalità drive-by-download tramite annunci pubblicitari in siti web popolari. Finora è stato identificato un solo sito, ma ce ne potrebbero essere altri che non sono stati ancora individuati. Il ransomware integra uno strumento commerciale capace di crittografare i file di sistema.

Il numero degli attacchi di ransomware è raddoppiato a livello mondiale nei primi sei mesi del 2017 rispetto al 2016, ma il 99% delle organizzazioni non ha ancora messo in atto le tecnologie base per prevenire questi tipi di attacchi.

Bad Rabbit si basa su codice NonPetya o exPetr, tuttavia risulta notevolmente riprogettato, nonostante il comportamento e gli effetti reali dell’infezione siano rimasti quasi inalterati. Nello stesso momento si è notato che include alcune parti di altri ransomware, per esempi gli approcci utilizzati in HDDCryptor. Tuttavia, chi si cela dietro Bad Rabbit ha apportato dei fix e combinando tutto in una sola soluzione, un approccio più unico che raro. Hanno inoltre firmato il codice con un certificato fasullo di sicurezza Symantec. Un’altra caratteristica di questo software malevolo è la capacità di rilevare le password utente all’interno dei computer infetti e scaricare moduli malevoli aggiuntivi.

Il ransomware non ricorrere a nuovi trucchi, bensì al contrario si affida a un approccio malware molto datato che consiste nell’indurre gli utenti a installare un aggiornamento Adobe Flash fasullo. Sorprendentemente, questo approccio funziona ancora, il che indica che la consapevolezza della sicurezza informatica è ancora poco sentita tra le aziende e i consumatori. È necessaria ancora molta formazione per rendere questi attacchi meno efficaci. Fino ad allora, in assenza di appropriate misure di sicurezza e protezione dei dati, il rischio di diventare vittima del ransomware rimane alto.

Per lanciare l’attacco, i criminali informatici hanno hackerato alcuni siti Web di media popolari postando un link a un installer fasullo di Adobe Flash e chiedendo agli utenti di eseguire l’aggiornamento una volta visitata la pagina. Molti utenti sono cascati nel tranello, sebbene le compagnie di sicurezza continuino ad avvisare da anni di non installare aggiornamenti software provenienti da fonti non affidabili. Inoltre, si consiglia di controllare tutti gli aggiornamenti con un prodotto anti-malware prima dell’installazione per accertarsi che non siano stati hackerati o non contengano codici maligni. Alcuni aggiornamenti software Adobe fasulli erano schemi di infezione simile e molto popolare alcuni anni fa e, come vediamo, sfortunatamente continuano a essere efficaci.

Il dropper del ransomware viene distribuito da hxxp://1dnscontrol[.]com/flash_install.php. Successivamente, l’utente scarica il file install_flash_player.exe, che richiede diritti di amministratore nel sistema. È insolito che cerchi di ottenere questi privilegi utilizzando il prompt UAC standard. Se avviato, il dropper estrae un modulo di crittografia a livello file infpub.dat (che in realtà è un dll) e un modulo di crittografia a livello disco dispci.exe e il driver modalità kernel cscc.dat (che in realtà è il file legale dcrypt.sys).

Dopo che l’utente ha infettato volontariamente la macchina, Bad Rabbit cerca di espandersi utilizzando la rete locale e un tool mimikatz conosciuto che consente di estrarre le credenziali Windows dalla Local Security Authority in forma aperta, nonché l’elenco delle credenziali integrate che includono alcuni degli esempi di password peggiori. Gli assalitori sanno che “12345” o “password” si trovano in cima agli elenchi di password da anni e che queste password continuano a essere efficaci.

Bad Rabbit usa due tipi di crittografia: a livello file e disco. Non imita chkdsk.exe come faceva NonPetya per nascondere la crittografia, e non sfrutta neppure alcuna vulnerabilità nel file server Microsoft srv.sys. Innanzitutto, Bad Rabbit lancia la crittografia a livello file (infpub.dat tramite rundll32) qualora trovi abbastanza file da criptare. Dopodiché, crea i processi nello Scheduler per lanciare dispci.exe che cripta i drive e successivamente forza un riavvio di sistema. Dopo il primo riavvio, dispci.exe scrive un loader esteso alla fine del disco, che otterrà il controllo completo tramite l’MBR malevolo successivamente. In conclusione, l’intero disco sarà criptato con un driver legittimo, l’MBR sarà riscritto e il PC si avvierà nuovamente per visualizzare un messaggio di riscatto chiedendo 0,05 bitcoin (pari ad approssimativamente $275).

Un punto interessante è che in Windows 10 il modulo driver utilizzato per la crittografia causa spesso un BSOD (Blue Screen Of Death) a seguito dei problemi di compatibilità. Un altro aspetto è che quando crittografa il file, l’estensione rimane la stessa, il che può ingannare l’euristica utilizzata da alcuni antivirus, che reagisce ai cambiamenti delle estensioni file. Bad Rabbit può lavorare offline e ciò significa potenzialmente che il campione può infettare altre macchine se archiviato e distribuito su un drive flash.

L’obiettivo principale di Bad Rabbit è costituito da compagnie e aziende e al livello attuale possiamo constatare che i livelli di infezione stanno già calando. Il server malevolo non è più attivo e la maggior parte dei siti infetti che ospitavano lo script del Flash pericoloso attualmente sono inattivi oppure disinfettati. Questo non significa, tuttavia, che in quanto azienda o utente privato ci si possa rilassare, in quanto un nuovo attacco può verificarsi in qualsiasi momento.